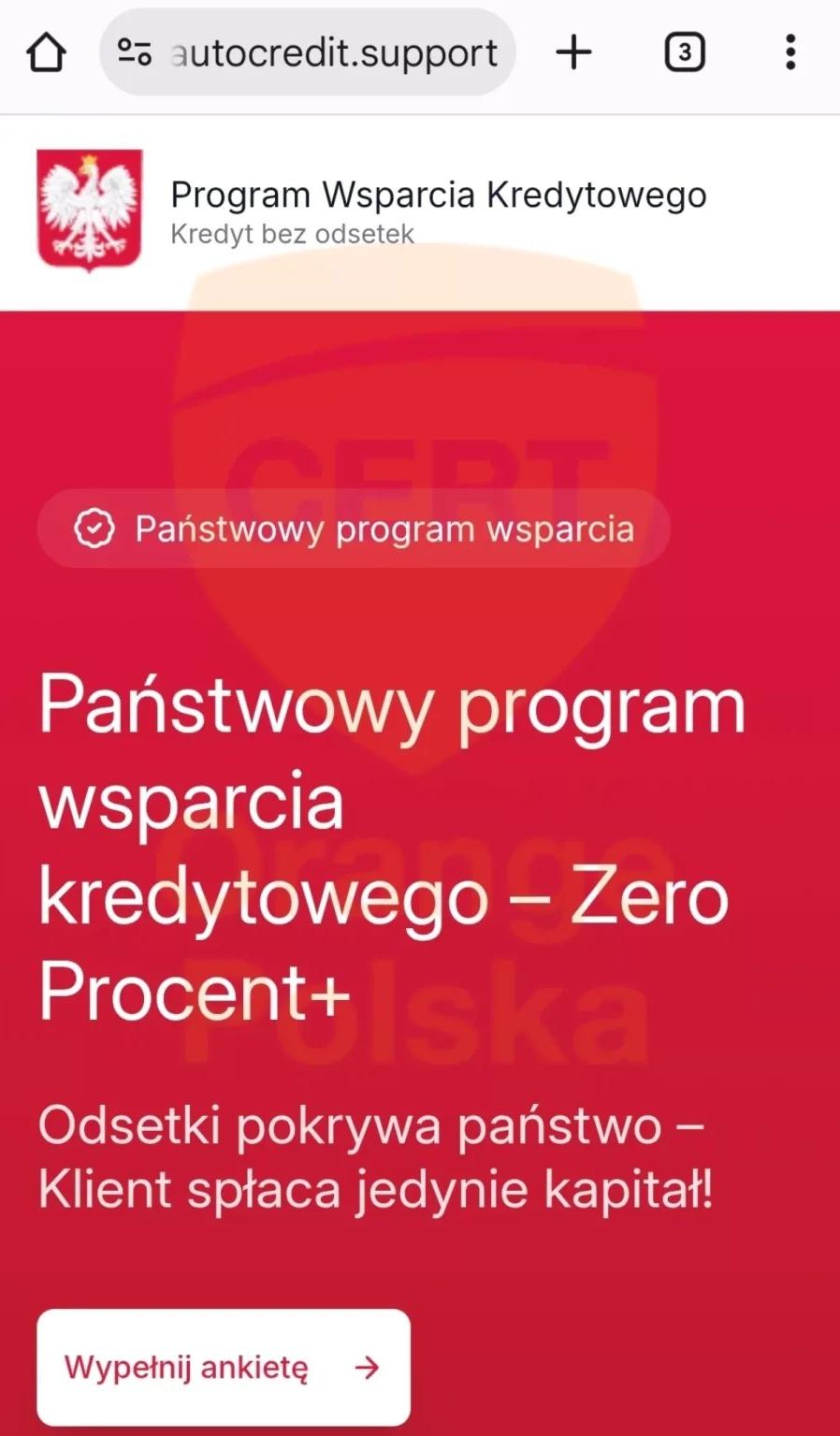

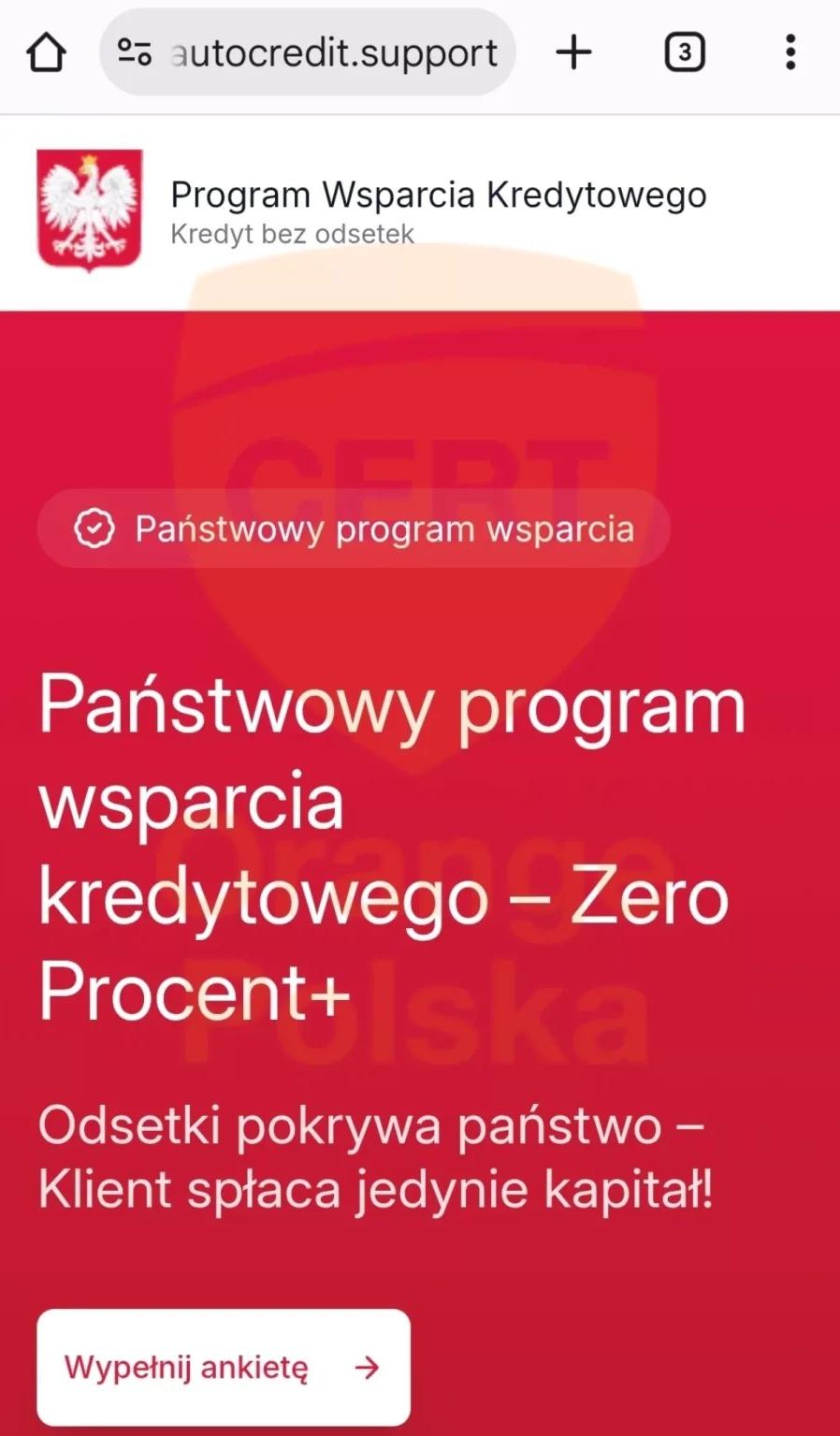

Program Wsparcia Kredytowego „Zero Procent+” to kolejny scam rozsyłany przez cyberprzestępców. Podszywając się pod instytucje rządowe kuszą kredytami, w których rzekomo to państwo pokrywa całkowite koszty odsetkowe. Chodzi oczywiście o wyłudzenie danych do e-bankowości, bo taki program nie istnieje.

Jednym z najświeższych zagrożeń, przed którym ostrzegał ostatnio CERT Orange, jest sprytny atak wykorzystujący temat wsparcia państwa przy spłacaniu odsetek kredytów. Tym razem cyberprzestępcy wykazali się większą kreatywnością niż zazwyczaj i wymyślili Program Wsparcia Kredytowego „Zero Procent+”. Atrakcyjny, bo rzekomo to klient zaciąga kredyt, a państwo spłaca za niego wszelkie odsetki. „Kredyt całkowicie korzystny” – przekonywali w wiadomościach wysyłanych na telefony.

Wiadomość była przygotowana w stylu serwisów rządowych i wykorzystująca godło Polski. By sprawdzić, czy klient się kwalifikuje do programu trzeba było uzupełnić formularz o dochodach itp. (kolejna zmyłka), a następnie zalogować się do e-bankowości z podanego linku. I tu już było standardowo – wyłudzenie danych dostępowych. W rzeczywistości nie ma żadnego programu „Zero procent+”, jest tylko próba phishingu. Jeśli wpiszecie tam swoje dane, przekażecie je bezpośrednio w ręce przestępców, którzy natychmiast spróbują wyczyścić wasz rachunek w banku.

Złośliwe aplikacje i PIN do bankomatu

Kolejny, niezwykle niebezpieczny typ ataku, obserwowany przez CERT Polska i przez Santander Bank Polska, wykorzystuje nasze zaufanie do smartfonów i aplikacji mobilnych. Ten schemat jest wieloetapowy i ma na celu nie tylko kradzież danych do banku, ale też kradzież pieniędzy z bankomatu przy użyciu danych karty.

Wszystko zaczyna się od wiadomości phishingowej - może to być e-mail lub SMS informujący o rzekomym błędzie technicznym w banku, konieczności „aktualizacji zabezpieczeń” czy weryfikacji konta. Link z tej wiadomości prowadzi do strony, która namawia do zainstalowania „specjalnej” aplikacji mobilnej. Ta aplikacja jest oczywiście złośliwym oprogramowaniem. Po jej zainstalowaniu, ofiara jest proszona o zweryfikowanie swojej karty płatniczej. W tym celu należy podać dane karty oraz, co jest szczególnie alarmujące, kod PIN do bankomatu.

Oszuści, mając w posiadaniu pełne dane karty oraz kod PIN, są w stanie wykorzystać je do wypłaty gotówki. Dlatego absolutnie nigdy nie wolno podawać kodu PIN do karty w żadnej aplikacji ani na żadnej stronie internetowej.

Wyciek danych z serwisu SuperGrosz

Ostatnio CSIRT KNF wraz z CSIRT NASK zajmował się poważnym incydentem, w którym doszło do wycieku danych, w tym numerów PESEL, z popularnego serwisu pożyczkowego SuperGrosz. Gdy dane te, zwłaszcza PESEL, trafiają w niepowołane ręce, przestępcy mogą wykorzystać je do: wyłudzenia kredytów na nazwisko klienta, rejestrowania fałszywych działalności gospodarczych, a także do jeszcze bardziej przekonujących ataków phishingowych, gdyż dysponują już pełną tożsamością. W przypadku, gdy dowiadujemy się o wycieku danych z serwisu, z którego korzystaliśmy, kluczowe jest natychmiastowe podjęcie działań: zastrzeżenie dokumentów tożsamości i w miarę możliwości aktywowanie alertów BIK.

Ataki telefoniczne i fałszywe reklamy w wyszukiwarkach

Analiza komunikatów dużych banków wskazuje na dwie główne i bardzo aktualne techniki stosowane przez oszustów. ING Bank Śląski i mBank regularnie ostrzegają przed Vishingiem, czyli oszustwem telefonicznym. Przestępca dzwoni, podaje się za pracownika banku, policjanta lub agenta CBŚ i straszy rzekomym włamaniem na konto lub zaciągnięciem kredytu. Oszust potrafi nawet podszyć się pod numer infolinii banku, by połączenie wyglądało wiarygodnie na ekranie telefonu. Celem jest nakłonienie ofiary do podjęcia „działań zabezpieczających”, które w rzeczywistości polegają na przelaniu pieniędzy na „konto techniczne” (konto oszusta), wykonaniu przelewu BLIK lub co gorsza, zainstalowaniu aplikacji do zdalnej obsługi pulpitu (jak AnyDesk lub TeamViewer), co daje przestępcy pełną kontrolę nad komputerem lub telefonem ofiary.

Żaden pracownik banku nigdy nie poprosi o instalację dodatkowego oprogramowania ani o podanie kodu BLIK w celu „ochrony”. mBank w swoich komunikatach podkreśla, że ich pracownik w trakcie rozmowy wysyła powiadomienie w aplikacji mobilnej do potwierdzenia tożsamości – brak takiego powiadomienia jest sygnałem alarmowym.

Drugi schemat, o którym w ostatnich dniach informowały PKO BP i CSIRT KNF, to fałszywe reklamy w wyszukiwarkach (jak Bing). Oszuści wykupują reklamy, które wyglądają jak link do oficjalnej strony logowania iPKO (lub iPKO Biznes), ale prowadzą na doskonale podrobioną, phishingową witrynę. Osoba, która kliknie w taką reklamę i spróbuje się zalogować, nieświadomie oddaje przestępcom swój login i hasło. Banki stanowczo radzą, aby zawsze ręcznie wpisywać adres strony banku do przeglądarki lub korzystać z oficjalnej aplikacji mobilnej, a nie klikać w linki z reklam czy wiadomości.

Podstawową linią obrony przed takimi atakami jest zdrowy rozsądek i zasada ograniczonego zaufania. Nie klikamy w żadne nieoczekiwane linki, nie podajemy żadnych kodów (BLIK, PIN) ani danych logowania, a jeśli ktoś dzwoni z „banku” i wywiera presję, rozłączamy się i dzwonimy na oficjalny numer infolinii, by zweryfikować sytuację.