Fala internetowych przestępstw wzbiera, a oszuści cały czas dodają nowe narzędzia do swojego arsenału. Paradoksalnie, czasem my, potencjalne ofiary, ułatwiamy im zadanie. Ignorując napotkane pułapki i nie zgłaszając ich do odpowiednich instytucji, jak CERT Polska, dajemy złoczyńcom drugą szansę.

Ofiarami internetowych oszustów padają zarówno osoby fizyczne, jak i przedsiębiorcy. Głośne medialnie przypadki znanych osobistości tracących pieniądze sprawiły w ostatnich miesiącach, że temat stał się szerzej dyskutowany. To jednak zaledwie wierzchołek góry lodowej, bo jak wynika z badania przeprowadzonego przez ING Bank Śląski, większość prób internetowych oszustw nie zostaje nigdy zgłoszona.

Blisko 300 mln zł wyciągniętych z portfeli ofiar oszustów

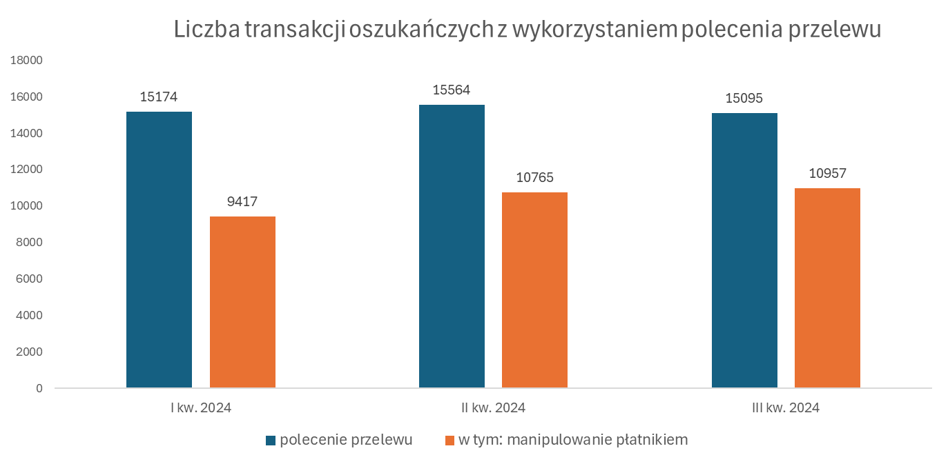

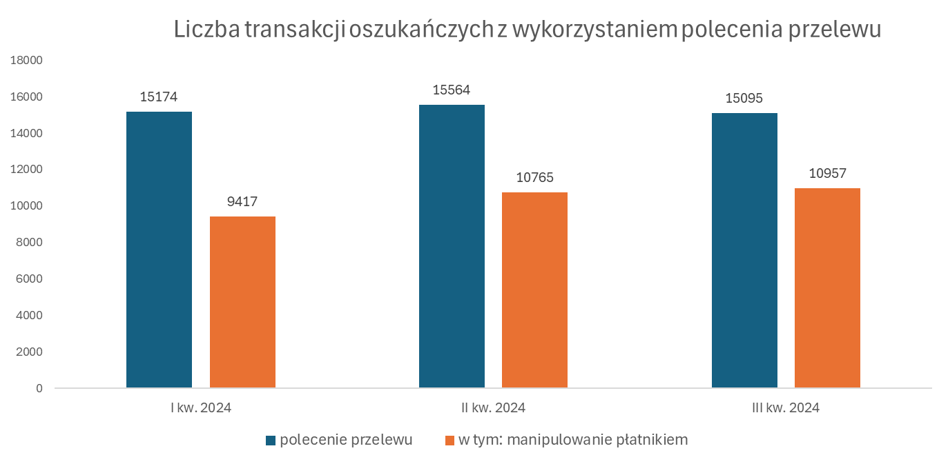

Od początku roku Narodowy Bank Polski prezentuje dane nie tylko o oszustwach z użyciem instrumentów płatniczych, ale także bardziej szczegółowe statystyki. Obejmują one scenariusz, w którym ofiara sama wysyła przestępcom pieniądze. Pod hasłem „manipulowanie płatnikiem” kryją się socjotechniczne sztuczki używane w sieci, a także w schematach korzystających z innego medium, np. podczas rozmowy telefonicznej.

W pierwszych trzech kwartałach 2024 r. bank centralny odnotował ponad 31 tys. przypadków tego rodzaju wyłudzeń. Jeśli przyjmiemy optymistycznie, że w końcówce roku skala problemu była podobna jak we wcześniejszych okresach, to łącznie w całym minionym roku ofiarami oszustów paść mogło ponad 40 tys. osób. Warto pamiętać, że liczba ta obejmuje tylko przypadki zgłoszone instytucjom finansowym i mieszczące się wyłącznie w jednej kategorii przestępczego procederu.

Równie niepokojąco prezentują się dane o wysokości strat poniesionych przez ofiary. W pierwszym kwartale 2024 r. oszuści wyprowadzili podstępem prawie 90 mln zł. W III kw., ostatnim dla którego dostępne są dane NBP, suma ta wynosiła już blisko 110 mln zł. Przez 9 pierwszych miesięcy roku skala strat zbliżyła się do poziomu 300 mln zł.

Bank centralny śledzi również kanały wykorzystywane w oszustwach dokonanych z użyciem polecenia przelewu. Nie jest zaskoczeniem, że zdecydowanie dominują tutaj transakcje zainicjowane w internecie. Odpowiadają one za dwie trzecie liczby oszustw, ale aż za 87 proc. ich wartości (w III kw. 2024 r.).

Rosnącą skalę widać także w zgłoszeniach do CERT Polska

O wzroście aktywności internetowych oszustów świadczą także dane, którymi podzielił się w połowie listopada 2024 r. działający w instytucie badawczym NASK zespół CERT Polska, reagujący na działania przestępców w sieci. Na Listę Ostrzeżeń prowadzoną przez CERT Polska wpisywane są adresy wykorzystywane w różnego rodzaju scamach i wyłudzeniach. Lista jest wykorzystywana między innymi przez największych operatorów telekomunikacyjnych w Polsce do automatycznego blokowania dostępu do szkodliwych stron i tym samym ograniczania skutków cyberataków. Średnio dziennie do listy dodawane jest 265 adresów, a baza zgromadziła od początku działalności ponad 250 tys. pozycji. Dzięki zablokowaniu dostępu do fałszywych stron w 2024 r. zatrzymano 75 mln prób wejść na niebezpieczne witryny. Dla porównania w całym 2023 r. zablokowano 50 mln prób.

Eksperci CERT Polska przygotowują również bazę wzorców oszukańczych wiadomości SMS trafiających na telefony potencjalnych ofiar. Do połowy listopada 2024 r. instytucja otrzymała ponad 300 tys. zgłoszeń, a zidentyfikowane schematy pozwoliły zablokować rozsyłkę ponad miliona fałszywych wiadomości, zanim trafiły one do adresatów.

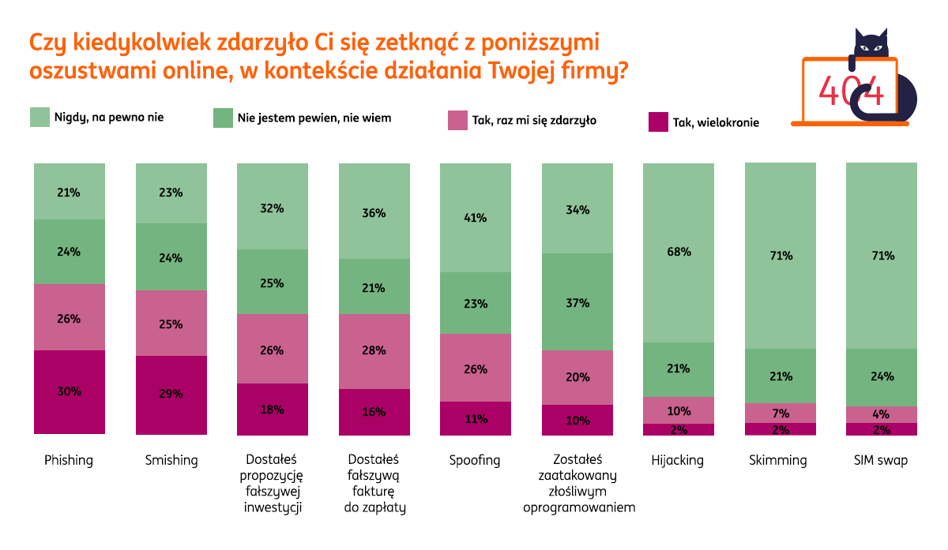

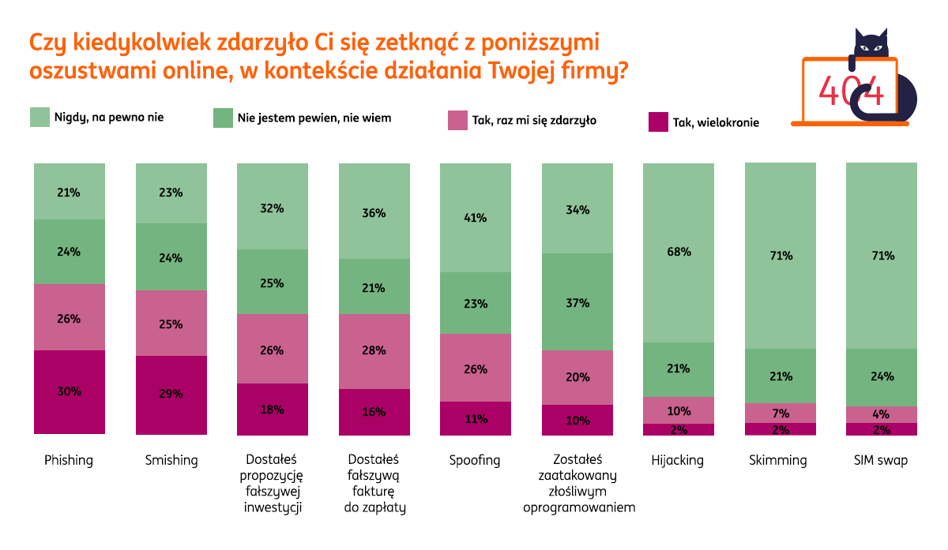

Dane wskazują jednoznacznie na rosnącą aktywność cyberprzestępców, choć i tak nie oddają w pełni skali zjawiska, bo jak wynika z badania przeprowadzonego na zlecenie ING, większość polskich przedsiębiorców nie zgłasza prób oszustw, z którymi się zetknęło. W zależności od typu ataku, od 41 do 57 proc. badanych odpowiedziało, że nie zrobili nic, a dodatkowo od 8 do 14 proc. nie pamiętało swojej reakcji. Problemem jest jednak nie tylko skala, ale także rosnące zaawansowanie wykorzystywanych przez nich technik. Przyjrzyjmy się najważniejszym typom stosowanych przez nich chwytów.

Phishing – od lat najpopularniejsze oszustwo

Jednym z najczęściej wykorzystywanych przez oszustów schematów jest phishing. Zetknęło się z nim 56 proc. przedsiębiorców, biorących udział w badaniu ING. Opiera się on na wysyłaniu wiadomości e-mail podszywających się pod bank lub inną instytucję działającą w sieci. W treści wiadomości znajduje się zwykle komunikat wzywający do natychmiastowego działania, pod groźbą np. zablokowania rachunku bankowego. Wśród typowych ponaglających wezwań znajdują się również powiadomienia o konieczności aktualizacji danych czy ważnej aktualizacji oprogramowania. Rzadszym schematem jest raczej wizja nagrody niż nieprzyjemności, np. informacja o wygranej w konkursie czy loterii.

Cel phishingu sprowadza się do skłonienia adresata do kliknięcia w link. Odnośnik może prowadzić do podrobionej strony logowania instytucji finansowej, serwisu agregatora płatności lub innego, prawdopodobnie znanego ofierze podmiotu. Serwis z wyglądu przypomina do złudzenia oryginalną witrynę. Wszelkie podawane w nim dane trafiają jednak do przestępców. Czasem phishingowy link to odnośnik bezpośrednio do pobrania szkodliwego oprogramowania.

Smishing – haczyk w wiadomości SMS

Bardzo podobny schemat, ale wykorzystujących wiadomości SMS nazywany jest smishingiem. W badaniu ING kontakt z tym typem oszustwa zadeklarowało 54 proc. przedsiębiorców. Zwykle tego rodzaju komunikaty udają powiadomienia o przesyłce lub konieczności uregulowania należności za fakturę. Zdarzają się jednak przykłady tego typu kampanii podszywających się pod banki i inne instytucje finansowe (np. pod pozorem powiadomienia o zablokowaniu rachunku). Osobną kategorię rzekomych nadawców stanowią platformy handlowe online.

Przykładem popularnym w ostatnich miesiącach mogą być oszustwa „na dopłatę do paczki”. Odbiorca powiadamiany jest o czekającej na niego przesyłce, która może ruszyć w dalszą drogę pod warunkiem uregulowania niedopłaty. Link kieruje do fałszywej mobilnej strony agregatora płatności, gdzie dalej kieruje się ofiarę do strony wyłudzającej np. dane dostępu do rachunku płatniczego. W kolejnych krokach ofiara ma przekonanie, że potwierdza transakcję na niewielką kwotę. W rzeczywistości autoryzuje inny typ operacji, np. dodanie zaufanego odbiorcy przelewów w bankowości internetowej.

Telefon z „banku”, czyli vishing

Podszycie się pod zaufaną instytucję, wizja nieprzyjemności i wezwanie do natychmiastowego działania to znaki rozpoznawcze także telefonicznej wersji phishingu, czyli vishingu. Liczba możliwych scenariuszy rozmowy z oszustem jest w tym przypadku ograniczona tylko pomysłowością przestępców. Spotykane są zarówno telefony od „policji” wzywającej do zabezpieczenia pieniędzy narażonych na bezgotówkową kradzież w banku, jak również od banków, ubezpieczycieli, a nawet urzędu skarbowego.

Vishing może służyć wyłudzeniu wrażliwych danych (np. do logowania w banku), ale miewa także bardziej bezpośredni cel – skłonić ofiarę do samodzielnego wykonania transakcji. W ten sposób przestępcy „rękami klienta” wyprowadzają jego pieniądze, a czasem nawet są w stanie namówić ofiarę np. do zaciągnięcia kredytu, by powiększyć wartość łupu.

Business Email Compromise, czyli firmy na celowniku

Specyficznym rodzajem oszustwa nakierowanym na przedsiębiorstwa różnej wielkości jest tzw. BEC (Business Email Compromise). Bazuje on głównie na socjotechnice i wykorzystaniu ludzkiej nieuwagi oraz skłonności do automatycznego działania. Zwykle przybiera postać wiadomości od kontrahenta firmy (np. dostawcy) informującej np. o opóźnionej płatności albo zmianie numeru rachunku bankowego. Przestępcy liczą, że odbiorca nie będzie weryfikował informacji i ślepo wykona polecenie.

Skuteczność takiego schematu może wzmacniać odpowiednie przygotowanie wiadomości. Oszuści znają nierzadko specyfikę łańcucha dostaw ofiary, kopiują szablony e-maili kontrahentów i dbają o zachowanie pozorów oryginalności źródła, np. kupując nazwy domenowe zbliżone do wykorzystywanych przez korespondentów firmy.

Inne schematy też zagrażają firmom

Wyłudzenia w różnych postaciach to tylko jedno z wielu zagrożeń czyhających na użytkowników sieci. Dla przedsiębiorców szczególnie niebezpiecznym scenariuszem jest utrata danych i paraliż systemów niezbędnych do prowadzenia działalności. Przestępcy mogą wykorzystać taki wektor ataku, aby wymusić np. zapłacenie okupu.

Ransomware to złośliwe oprogramowanie, które szyfruje dane na urządzeniu ofiary. W następnym kroku oszuści zwykle przekazują komunikat, w którym żądają zapłaty za przesłanie klucza pozwalającego odzyskać pliki. Preferowaną formą rozliczenia w ostatnich latach stały się kryptowaluty, w szczególności te, które uniemożliwiają zidentyfikowanie odbiorcy transferu.

Do zainfekowania oprogramowaniem ransomware dochodzi zazwyczaj przez uruchomienie pliku, który może być dołączony do wiadomości e-mail. Zatem również w tym przypadku przestępcy sięgają po socjotechniczne sztuczki, by skłonić odbiorcę do wykonania polecenia. Narzędziem może być, chociażby podszycie się pod przełożonego w wiadomości e-mail. Spersonalizowany phishing, przygotowany z myślą o konkretnym odbiorcy, nosi nazwę spear phishing.

Można obawiać się, że w przyszłości oszuści chętnie sięgać będą także po deepfake’i, czyli np. wygenerowane przez sztuczną inteligencję rozmowy telefoniczne, w których symuluje się głos rozmówcy.

Paraliż infrastruktury IT ofiary można także wywołać poprzez nawałnicę zapytań obciążającą serwery ofiary. Atak DDoS (Distributed Denial of Service) opiera się na skoncentrowanej w czasie akcji generowania sztucznego ruchu z setek tysięcy komputerów. Przestępcy wykorzystują do tego celu sieci komputerów-zombie zainfekowanych wcześniej złośliwym oprogramowaniem. Takie „farmy” wynajmowane są chętnym w zamian za opłatę w modelu nazywanym crime-as-a-service.

Jak chronić się przed zagrożeniami w sieci?

Podstawową zasadą zachowania bezpieczeństwa w sieci jest zasada ograniczonego zaufania. Większość schematów wykorzystujących socjotechniczne triki przynosi przestępcom spodziewane rezultaty, gdy ofiara nie weryfikuje trafiających do niej informacji. Powinniśmy unikać przede wszystkim klikania w linki zawarte w wiadomościach e-mail i SMS. Instytucje finansowe, chroniąc klientów przed zagrożeniami, nie umieszczają odnośników w swoich komunikatach.

Do podstawowych zasad należeć także powinno:

- Dokładne weryfikowanie adresów odwiedzanych serwisów – fałszywe witryny korzystają z łudząco podobnych URL, ale zawsze różnią się one od oryginalnych.

- Sprawdzanie rozmówców, którzy kontaktują się z nami w imieniu instytucji zaufania publicznego. Wiele banków umożliwia weryfikację połączenia, np. poprzez odpowiednią funkcję w aplikacji bankowości mobilnej. W razie wątpliwości, najlepiej rozłączyć się i samodzielnie skontaktować z instytucją.

- Korzystanie z dwuskładnikowej weryfikacji, wszędzie tam, gdzie jest taka możliwość. Szczególnie ważne jest dokładne zapoznanie się z komunikatami generowanymi podczas np. autoryzacji mobilnej. To druga linia obrony, gdy padniemy ofiarą np. próby wyłudzenia. W powiadomieniu potwierdzającym transakcję znajdują się kluczowe informacje, o czynności, którą za chwilę będziemy autoryzować.

- Unikanie uruchamiania załączników w podejrzanych, niespodziewanych wiadomościach.

- Regularne aktualizowanie oprogramowania oraz narzędzi antywirusowych.

ING Bank Śląski przygotował dla przedsiębiorców pakiet „10 Zasad bezpiecznej firmy w sieci”, gdzie wyjaśniono najważniejsze reguły sięgające poza podstawy wynikające z ograniczonego zaufania. Eksperci zwracają w nich uwagę m.in. na ryzyka związane z instalowaniem dodatków do przeglądarek, a także opracowanie zasad pomagających wykryć wykorzystanie deepfake’ów w atakach wycelowanych w firmę.

Możemy utrudnić życie przestępcom

Dwie trzecie polskich firm zetknęło się w minionym roku z cyberprzestępstwami. Ignorując próby wyłudzeń, phishingowe maile czy podrobione SMS-y pozwalamy jednak oszustom działać dalej. Zgłaszanie incydentów ma sens i przynosi skutki – w ten sposób budujemy zbiorową cyfrową odporność i chronimy mniej świadomych użytkowników sieci.

– Warto zgłaszać każdy atak do CERT Polska. Pozwala to nie tylko chronić inne firmy, ale także własną – pomagamy w obronie przed atakami i po incydencie, wysyłamy porady jak się zachować i jakie działania prawne podjąć. Obecnie większość firm nie zgłasza do nas cyberataków. Część firm nie wie o naszej działalności, a część boi się zgłosić, bo obawia się jakichś konsekwencji. Chcę więc uspokoić – nie publikujemy informacji o ataku, nie idziemy z nią do mediów, dane ze zgłoszenia są chronione. Podmiot może jedynie zyskać na zgłoszeniu – podkreśla Marcin Dudek, kierownik CERT Polska, działającym w instytucie badawczym NASK.

– Większość cyberataków ma charakter masowy - przestępcy wysyłają fałszywe maile, SMS-y czy wykonują połączenia do setek tysięcy potencjalnych ofiar. Nawet jeśli tylko niewielka część osób da się oszukać, dla przestępców jest to wystarczająco opłacalne. Istnieją jednak skuteczne sposoby reagowania na tego typu zagrożenia – CERT Polska dysponuje narzędziami pozwalającymi blokować strony phishingowe czy numery telefonów wykorzystywane przez oszustów. Problem polega na tym, że większość osób nie zgłasza prób oszustwa. To podejście jest szkodliwe, bo naraża na ten sam atak tysiące innych potencjalnych ofiar. Dlatego tak ważne jest, by aktywnie reagować na każdą próbę oszustwa i zgłaszać je do CERT Polska. Dzięki takim zgłoszeniom możliwe jest szybkie zamykanie fałszywych stron i blokowanie numerów wykorzystywanych przez przestępców, co skutecznie ogranicza zasięg ich działania – wskazuje Wojciech Kordas, dyrektor odpowiedzialny za działania antyfraudowe w ING Banku Śląskim.