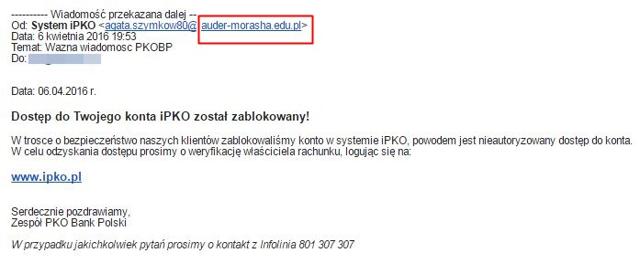

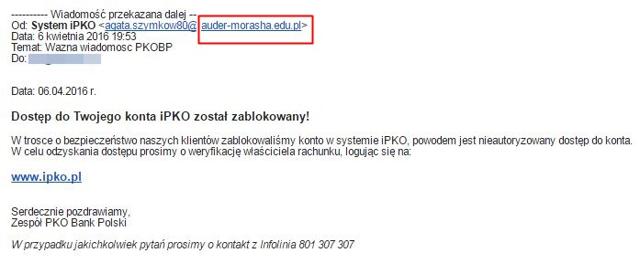

Po ostatnich atakach phishingowych na mBank i Bank Millennium, tym razem na celowniku oszustów znaleźli się ponownie klienci PKO Banku Polskiego. Niektórzy z nich otrzymują e-maile z informacją o rzekomym zablokowaniu dostępu do konta i konieczności weryfikacji danych. Uwaga – to kolejna próba wyłudzenia danych.

[Aktualizacja godz. 11:50]

PKO Bank Polski poinformował redakcję Bankier.pl o tym, że wspomniane strony phishingowe zostały na wniosek banku zablokowane.

Fałszywe wiadomości trafiły do losowo wybranych osób

O otrzymaniu fałszywej wiadomości wczoraj wieczorem poinformował redakcję Bankier.pl jeden z czytelników.

W mailu pojawia się link, który kieruje na stronę, imitującą stronę banku. Na pozór link wygląda identycznie, jak ten prawdziwy. Jednak po jego kliknięciu, nie zgadza się adres strony internetowej. Podejrzenia powinna zbudzić tez domena, z której wysyłana jest fałszywa wiadomość. Mechanizm jest identyczny do tego, jaki oszuści stosowali niejednokrotnie w przypadku ataku phishingowego na klientów mBanku czy ostatniego ataku na klientów Banku Millennium.

Przypominamy: klienci PKO Banku Polskiego pod żadnym pozorem nie powinni reagować na tego typu wiadomość. PKO Bank Polski nie jest nadawcą tych wiadomości. Nie należy więc otwierać linków w tego typu korespondencji, podawać loginów, haseł i kodów jednorazowych. Te informacje trafią do złodziei, którzy zalogują się na konto i wykonają przelew. Logować do banku powinno się wyłącznie bezpośrednio ze strony, a nie z rozsyłanych e-mailem odnośników.

PKO Bank Polski częstym celem ataków

PKO Bank Polski i mBank są często celem ataku phishingowego. Dlaczego? Zgodnie z najnowszymi danymi portalu PRNews.pl, są to banki posiadające największą liczbę aktywnych użytkowników bankowości internetowej. Oszuści wybierają je, by możliwie zwiększyć szansę wyłapania osoby, która da się nabrać i przekaże dane do logowania i potwierdzenia transakcji.

– Oszuści, niczym przedsiębiorcy, kalkulują, co przyniesie im największy zwrot z inwestycji. Kosztem jest stworzenie podrobionej strony wraz z mechanizmem przechwytywania danych i umieszczenie jej na zhakowanym najczęściej serwerze. Kosztem jest także rozesłanie tysięcy e-maili (nierzadko zupełnie na ślepo). Za tę usługę trzeba często zapłacić, wynajmując sieć zawirusowanych komputerów-zombie wysyłających spam. Mail musi trafić do "targetu" - klientów banku. Z tej grupy pojedyncze osoby dadzą się nabrać i przekażą dane do logowania i potwierdzenia transakcji. I spośród tej garstki tylko w kilku przypadkach uda się skutecznie wyprowadzić pieniądze. Jak zapewnić sobie największą szansę trafienia do docelowej grupy? Trzeba wybrać bank, w którym spora grupa odbiorców ma zapewne konto. Można powiedzieć, że oszuści łowiący hasła chcą maksymalnie szeroko zarzucić swoje sieci – tak mechanizm działania oszustów wyjaśnia Michał Kisiel, analityk Bankier.pl. A największe banki tym samym padają ofiarą swojej popularności wśród klientów.

/kwl