Nowy sposób ataku na klientów e-bankowości: złodziej kradnie dane dostępowe do systemu bankowości internetowej, po czym podmienia numery rachunków odbiorców zdefiniowanych. Klient dalej realizuje przelewy, autoryzując zlecenia na podmienione rachunki zdrapką lub SMS-em.

Skontaktował się z nami przedsiębiorca, klient banku PKO BP, który padł ofiarą hakera w systemie bankowości internetowej. Atak był nietypowy, bo złodziej wykorzystał nieuwagę posiadacza rachunku i podmienił dane rachunków zdefiniowanych, czyli określonych już wcześniej w systemie. Sprawa miała miejsce w czerwcu bieżącego roku. Jak wynika z danych prokuratury prowadzącej śledztwo, atak nie był incydentalnym przypadkiem. O podobnych przypadkach poinformowali także inni poszkodowani, a ataki miały miejsce od sierpnia 2012 roku do czerwca 2013 roku.

Jak wyglądał atak? Złodziej pozyskał dane do logowania na konto przedsiębiorcy. Poszkodowany podejrzewa, że na jego komputerze został zainstalowany program szpiegujący, który podsłuchał login i hasło do systemu iPKO. Przyznaje jednak, że logował się do konta także za pośrednictwem ogólnodostępnych sieci WiFi. Bank w ramach systemu iPKO stosuje weryfikację opartą na stałym loginie i pełnym haśle dostępu (nie wymaga pojedynczych znaków).

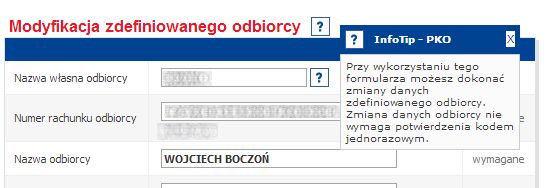

Bank nie wymaga autoryzacji przy zmienianiu danych

Z samym loginem i hasłem złodziej niewiele mógł zrobić, bo przelewy wychodzące autoryzowane są kodem ze zdrapki lub SMS-em. PKO BP nie wymaga natomiast autoryzacji przy dokonywaniu zmian w danych odbiorców zdefiniowanych. W wielu bankach taka operacja standardowo jest zatwierdzana kodem SMS. Złodziej wykorzystując nielegalnie zdobyte dane, zalogował się do konta i podmienił numery kont kontrahentów współpracujących z firmą na własny numer rachunku bankowego.

Posiadacz rachunku dalej rozliczał się z kontrahentami, wysyłając w rzeczywistości pieniądze złodziejowi. Dopiero po kilku dniach, kiedy kontrahenci upomnieli się o należności za zaległe faktury, sprawa wyszła na jaw. W ten sposób wyprowadzono z konta 86 tys. zł.

Bank: wina klienta, nie przestrzegał zasad

Klient złożył reklamację w banku, jednak nie została ona uznana. PKO BP argumentuje, że to przedsiębiorca nie dochował zasad bezpiecznego korzystania z bankowości internetowej, a zlecane przelewy autoryzował własnoręcznie.

- W tej konkretnej sprawie kradzież środków, możliwa dzięki uzyskaniu a następnie posłużeniu się danymi do logowania do serwisu transakcyjnego przez osoby trzecie, była wynikiem nieprzestrzegania zasad bezpieczeństwa przez klienta - mówi Aneta Styrnik-Chaber z biura prasowego PKO Banku Polskiego. - W tej sprawie nie było żadnej winy Banku. Weryfikacja poprawności danych realizowanego przelewu przed jego wysłaniem, w tym numeru konta odbiorcy, należy do klienta. Potwierdził on dane zlecanego przelewu indywidualnym narzędziem autoryzacyjnym - dodaje.

- Od dawna ostrzegamy - podobnie jak inne banki - przez logowaniem do konta poprzez publicznie dostępne sieci internetowe w przypadkowych miejscach, czy na innym niż własny sprzęcie komputerowym z aktualnym oprogramowaniem antywirusowym. Klient został poinformowany jak powinien zabezpieczyć się na przyszłość przed podobnymi próbami kradzieży i doradziliśmy mu zgłoszenie sprawy organom ścigania, tak jak zrobił to Bank składając zawiadomienie o podejrzeniu popełnienia przestępstwa - dodaje Aneta Styrnik-Chaber.

Poszkodowany: wina banku, pozwolił zmieniać dane

Z decyzją nie zgadza się okradziony klient. Zarzuca bankowi, że nie wymaga autoryzacji przy zmianie danych odbiorców zdefiniowanych w systemie. Ma także pretensje, że bank nie stosuje hasła maskowanego do systemu bankowości internetowej. Klient uważa, że instytucja powinna zwrócić skradzione pieniądze. Bank ripostuje, że to klient nie dochował zasad bezpiecznego korzystania z bankowości internetowej.

- Klient miał możliwość zweryfikowania poprawności danych przelewów przed ich ostatecznym zatwierdzeniem narzędziem autoryzacji z drugiego poziomu - odpowiada biuro prasowe PKO BP.

- Warto pamiętać, że po zalogowaniu się do serwisu transakcyjnego, klient otrzymuje informację o terminie ostatniego logowania, a zatem pojawienie się informacji o logowaniach, których nie dokonywał, powinno wzbudzić jego czujność i spowodować kontakt z bankiem.

Nie udało nam się jednak uzyskać odpowiedzi na pytanie, czy systemy zabezpieczeń banku nie wychwyciły, że klient realizuje płatności do różnych odbiorców (różne nazwiska i dane adresowe), ale na jeden numer rachunku.

Sprawa utknęła w miejscu. Prokuratura ustaliła sprawcę kradzieży, ale postępowanie zostało zawieszone, bo złodziej zniknął. "Czynności zmierzające do ustalenia aktualnego miejsca pobytu podejrzanego, w tym poszukiwania w innych sprawach listem gończym, okazały się bezskuteczne" - napisano w uzasadnieniu.

Wojciech Boczoń